Evgueni Serebriakov, un célèbre pirate informatique russe, aurait été nommé à la tête de Sandworm, groupe de cybercriminels lié aux services de renseignement militaire russe, et réputé pour son agressivité en Ukraine, d’après le magazine américain Wired.

C’est un nom qui semble sorti d’un roman de science-fiction de Frank Herbert, auteur de la saga Dune. Mais Sandworm – “ver de sable” – n’a rien d’un monstre fictif : il s’agit de l’un des groupes de pirates informatiques russes les plus redoutés, qui représente le principal bras cyber du GRU, le service russe de renseignement militaire, d’après Washington.

Ce groupe de cybercriminels aux ordres de Moscou dispose d’un visage depuis mercredi 15 mars : Evgueni Serebriakov, en serait le nouveau patron, d’après le site Wired, qui affirme en avoir eu la confirmation par des responsables américains du renseignement.

Sandworm, présent en Ukraine depuis 2013

Une promotion que Wired qualifie de rencontre entre l’un des cybercriminels russes “les plus téméraires et l’organisation de cyberpirates la plus agressive en Russie”. Un cocktail qui, sur fond de guerre d’invasion en Ukraine, pourrait être de nature à inquiéter Kiev.

Les Ukrainiens connaissaient bien Sandworm avant l’arrivée supposée d’Evgueni Serebriakov à sa tête. “Cette région apparaît comme le terrain de jeu favori de ce groupe, même si on ne connaît pas avec certitude l’ensemble des opérations qu’il a menées dans le monde”, note Benoît Grunemwald, expert en cybersécurité pour la société slovaque Eset, très présente en Ukraine où elle collabore avec les autorités pour parer aux cyberattaques depuis le début de la guerre.

Ce groupe est “apparu sur nos radars dans cette région à partir de 2013, et y a maintenu une présence constante à travers de multiples attaques depuis lors”, résume ce spécialiste. À l’époque, le lien entre Sandworm et le GRU n’avait pas encore été établi.

Mais il était clair que ces pirates informatiques n’appartenaient pas au commun des cybercriminels qui agissent avant tout par intérêt financier. “Les cibles choisies avaient généralement un intérêt stratégique pour les États”, souligne Benoît Grunemwald.

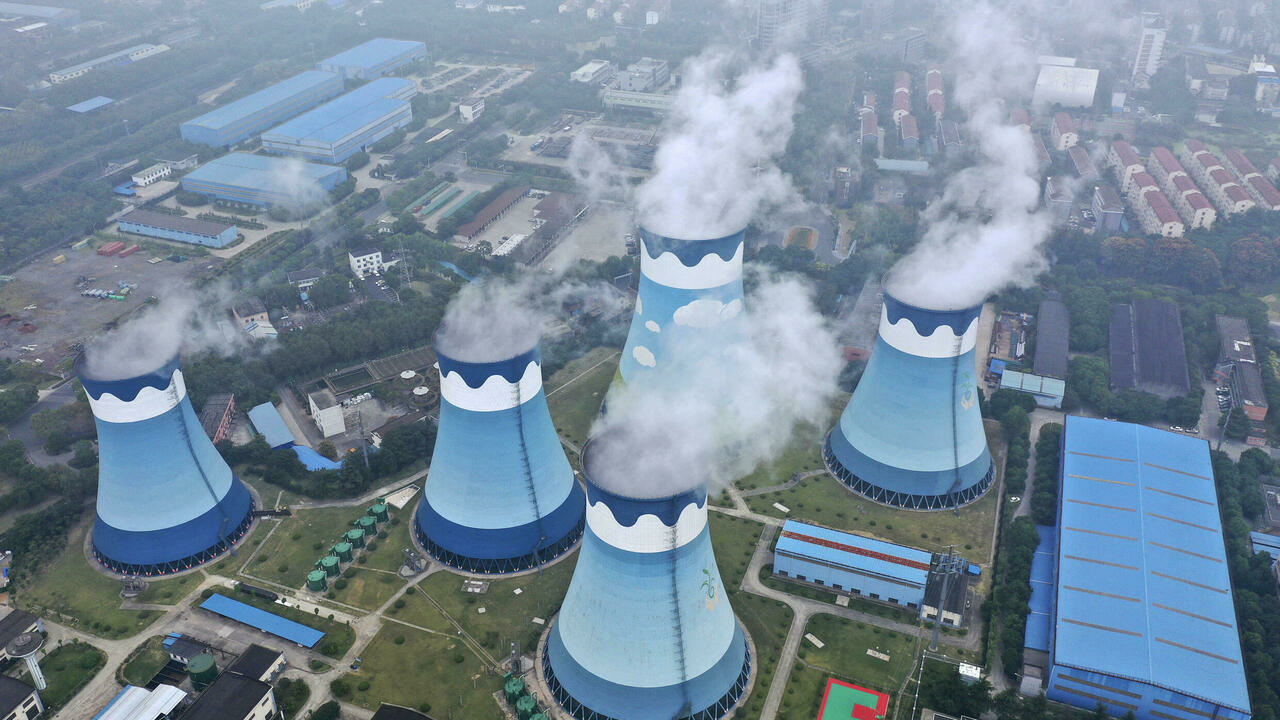

Leurs principaux faits d’armes en Ukraine, avant l’offensive russe lancée en 2022, ont été de couper le courant dans une partie de Kiev en 2016, grâce au virus Industroyer, après avoir paralysé une partie des centrales électriques du pays – un an plus tôt, à l’aide d’un autre logiciel malveillant de leur confection.

“C’est clairement un groupe spécialisé dans le cyber-sabotage, qui excelle dans la destruction de données ou d’installations”, précise John Fokker, chef des renseignements sur la menace du centre de recherches de Trellix, une entreprise américaine de cybersécurité.

Attaque contre la campagne de Macron en 2017

Même si Sandworm a un tropisme avéré pour l’Ukraine, le groupe a su aussi exporter son savoir-faire sur d’autres territoires. Il est aussi responsable de la propagation, en 2017, de NotPetya, l’un des rançongiciels les plus destructeurs de l’histoire. Ce dernier a coûté plus d’un milliard de dollars aux centaines de victimes à travers le monde, selon les autorités américaines.

Ces cybercriminels se sont aussi illustrés sur la scène politique. Ils ont participé à la vaste opération russe de déstabilisation de l’élection présidentielle américaine de 2016 en subtilisant des documents sur les serveurs du parti démocrate. Un an plus tard, ces mêmes Russes ont été accusés d’avoir tenté de reproduire la manœuvre lors de l’élection française en visant les serveurs de l’équipe de campagne d’Emmanuel Macron.

À lire aussi sur France 24 : Le GRU, l’arme pas si secrète de Poutine

Autrement dit, “Sandworm a comme spécialité les attaques contre les infrastructures électriques, mais le groupe sait s’adapter aux circonstances”, résume Benoît Grunemwald. Du moment que les opérations font du bruit. C’est un détail qui a rapidement mené des experts en cybersécurité à soupçonner des liens entre Sandworm et le GRU, “un service de renseignement connu pour ses coups d’éclat“, comme le souligne John Fokker. Mais il faudra attendre 2020 pour que Washington associe Sandworm à l’unité 74455, qui est la dénomination officielle du principal bras cyber du GRU.

Un cybercriminel arrêté puis relâché aux Pays-Bas

L’arrivée d’Evgueni Serebriakov à la tête d’un groupe très agressif comme Sandworm peut paraître logique. Ce Russe est, en effet, réputé pour être “techniquement très doué” et pour “aimer prendre des risques”, souligne Wired. Son principal fait d’armes est, paradoxalement, l’opération au cours de laquelle il s’est fait arrêter. Et qui a échoué.

En 2018, Evgueni Serebriakov a été interpellé par la police néerlandaise sur un parking situé devant le bâtiment de l’Organisation pour l’interdiction des armes chimiques (OIAC) à La Haye. Il portrait sur lui l’attirail du parfait cyber-espion venu écouter d’aussi près que possible les discussions relatives à la tentative d’empoisonnement par le GRU de l’ex-agent double russe Sergueï Skripal, qui se déroulaient à ce moment dans l’enceinte de cette institution.

Arrêté en compagnie d’autres Russes, Evgueni Serebriakov a été remis aux autorités russes peu après. “Ce n’est pas étonnant, ils avaient tous des passeports diplomatiques, ce qui fait que les Pays-Bas ne pouvaient pas, par exemple, les extrader vers les États-Unis, comme cela avait été suggéré à l’époque. La seule chose qui a pu être faite est de les qualifier de persona non-grata dans le pays et de demander aux Russes de les récupérer”, souligne John Fokker, qui a été membre des forces spéciales de la marine néerlandaise avant d’être spécialiste en cybersécurité chez Trellix.

En 2018, Evgueni Serebriakov travaillait déjà pour le GRU, mais au sein d’un autre groupe, spécialisé dans le cyberespionnage et à un échelon plus bas. Il avait déjà un CV bien rempli : il avait participé à des opérations en marge des Jeux olympiques de Rio et contre l’Agence mondiale antidopage en 2016, en plein scandale éclaboussant les athlètes russes.

“C’est donc un agent très expérimenté qui, si c’est confirmé, a pris la tête de Sandworm”, reconnaît John Fokker. Wired n’est d’ailleurs pas seul à avoir constaté qu’Evgueni Serebriakov est monté en grade. Christo Grozev, spécialiste de la Russie pour le site d’investigation Bellingcat, a fait la même déduction… après avoir obtenu des relevés téléphoniques de ce pirate. Il recevait des appels de généraux du GRU qui n’appellent pas directement le menu fretin des cyberespions, ce qui “m’a fait réaliser qu’il devait lui-même avoir été nommé à une position de commandant”, a expliqué Christo Grozev à Wired.

Reste à savoir quel impact une telle nomination pourrait avoir sur la cyberguerre en Ukraine. Les pirates informatiques russes ont été très actifs au début de l’invasion, mais sans faire d’importants dégâts. L’arrivée Evgueni Serebriakov pourrait être le signe que Moscou veut taper plus fort. Si cette nomination venait à être confirmée, “[cela] pourrait indiquer que quelque chose se prépare”, note John Fokker. Trellix avait constaté que Sandworm s’était fait discret en Ukraine depuis quelques mois. Le calme avant la tempête ?